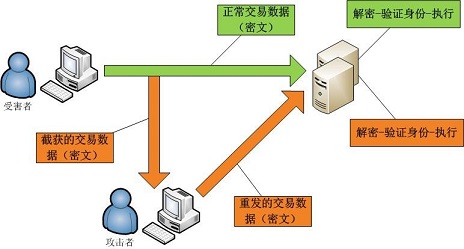

细说RESTful API安全之防止重放攻击 2021-09-06 网络 暂无评论 3964 次阅读 一. 重放攻击概述 百科对重放攻击的描述:https://zh.wikipedia.org/wiki/重放攻击  简而言之,重放攻击的产生是由于安全信息被攻击者截取,用于欺骗服务器。 而在REST风格的软件架构中,如果仅仅使用HTTP协议,请求数据很容易被网络抓包截取,因此在API层面必须考虑防止重放攻击的设计。  二. 防止重放攻击实践 在工程实践中,可以通过时间戳,请求序列号等方式在一定程度上防止大规模的重放攻击。 实现方式不同,效率和难易程度上略有差异,需要根据业务系统实际需求选择合适的方式。 1.使用时间戳方式 在请求参数中添加时间戳参数,服务器端首先验证时间戳timestamp是否有效,比如是服务器时间戳5分钟之前的请求视为无效; 优点:实现简单 缺点:需要客户端和服务器时钟同步,存在重放攻击时间窗口。 2.使用请求序列号方式 虽然使用时间戳方式可以在一定程度上控制重放攻击,但是存在时间限制。在指定时间窗口下,任然不可避免会受到攻击。 服务器端和客户端约定一个序列号生成算法(保证全局唯一性),客户端每次请求时都需要携带请求序列号。 服务器端接到请求时,先验证序列号是否合法,不合法直接拒绝。否则查看缓存中是否已经存在过该序列号,若已经存在,表明该请求已经被处理,不允许再次调用。 本次处理完毕,将请求序列号缓存。 这样可以保证一个序列号对应的请求只会被处理一次,相对比较安全地杜绝了重放攻击。 优点:不需要客户端和服务器时钟同步,每个请求只允许被处理一次,杜绝重放攻击。 缺点:实现相对复杂,客户端序列号生成算法存在被破解的风险。 3.总结 涉及到安全问题,再怎么强调都不为过。 安全防护也不是单一的,需要多层次的检测。如:除了在应用层进行保护,常常还会在外层部署安全网关。 结合实际的业务需求,选择合理的安全实现机制即可。 【参考】 http://yuanhuan.blog.51cto.com/3367116/1441298 API重放攻击的防御策略分析 http://cn.soulmachine.me/2014-01-24-cluster-time-sync-using-ntp/ 集群时间同步--架设内网NTP服务器 http://andylhz2009.blog.51cto.com/728703/946380 内网外网服务器时间同步解决方案 http://51write.github.io/2014/04/03/ntp/ 如何实现多台机器(系统)时间的同步 转自https://www.cnblogs.com/nuccch/p/6972050.html 时间戳的作用 客户端在向服务端接口进行请求,如果请求信息进行了加密处理,被第三方截取到请求包,可以使用该请求包进行重复请求操作。如果服务端不进行防重放攻击,就会服务器压力增大,而使用时间戳的方式可以解决这一问题。 防篡改:一般使用的方式就是把参数拼接,当前项目AppKey,双方约定的“密钥”,加入到Dictionary字典集中,按ABCD顺序进行排序,最后在MD5+加密.客户端将加密字符串和请求参数一起发送给服务器。服务器按照上述规则拼接加密后,与传入过来的加密字符串比较是否相等. 防复用:上面的方式进行加密,就无法解决防复用的问题,这时需要在客户端和服务端分别生成UTC的时间戳,这个UTC是防止你的客户端与服务端不在同一个时区,然后把时间戳timestamp拼在密文里就可以了。 转自https://zhidao.baidu.com/question/621263305612808132.html 标签: 时间戳 本作品采用 知识共享署名-相同方式共享 4.0 国际许可协议 进行许可。