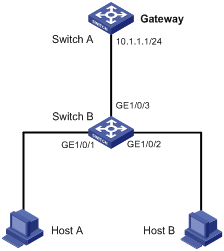

H3C交换机配置ARP网关保护 2020-04-13 网络 暂无评论 4957 次阅读 组网需求 与Switch B相连的Host B进行了仿造网关Switch A(IP地址为10.1.1.1)的ARP攻击,导致与Switch B相连的设备与网关Switch A通信时错误发往了Host B。 要求:通过配置防止这种仿造网关攻击。 组网拓扑  配置步骤 ``` <SwitchB> system-view [SwitchB] interface GigabitEthernet 1/0/1 [SwitchB-GigabitEthernet1/0/1] arp filter source 10.1.1.1 [SwitchB-GigabitEthernet1/0/1] quit [SwitchB] interface GigabitEthernet 1/0/2 [SwitchB-GigabitEthernet1/0/2] arp filter source 10.1.1.1 ``` 完成上述配置后,对于Host B发送的伪造的源IP地址为网关IP地址的ARP报文将会被丢弃,不会再被转发。 转自https://www.xj123.info/7728.html 标签: h3c, arp 本作品采用 知识共享署名-相同方式共享 4.0 国际许可协议 进行许可。