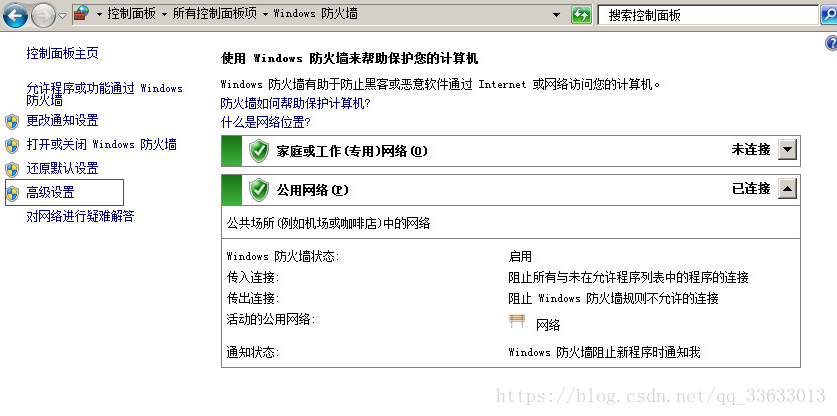

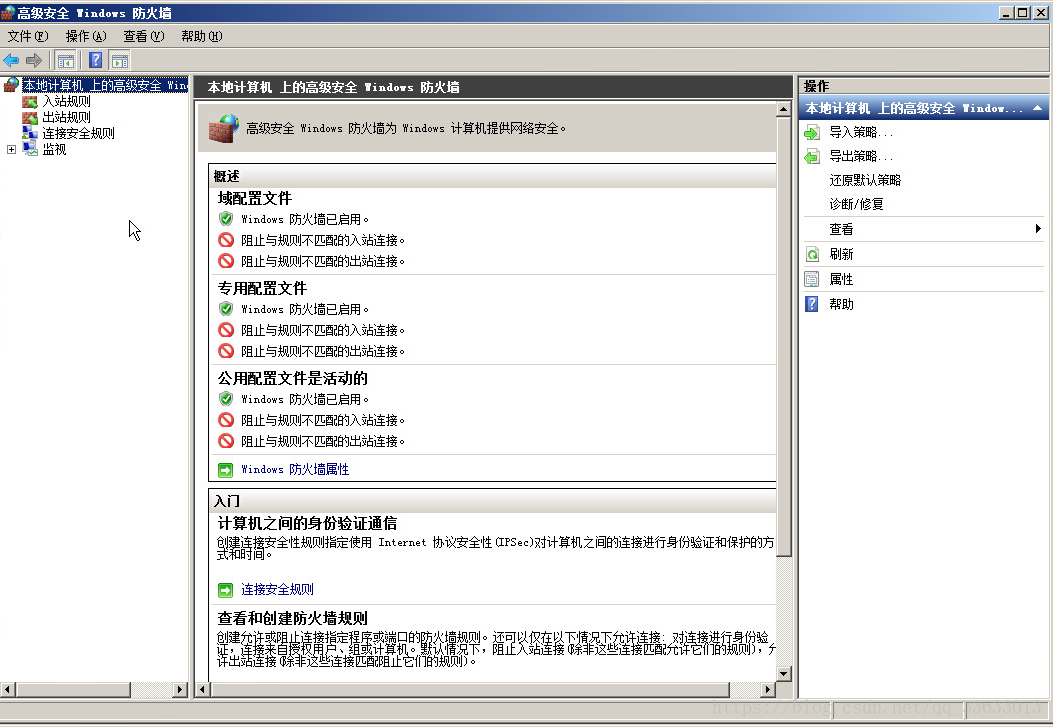

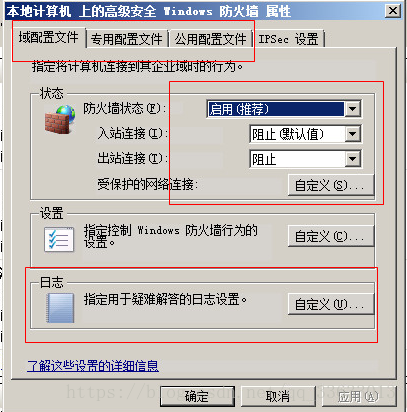

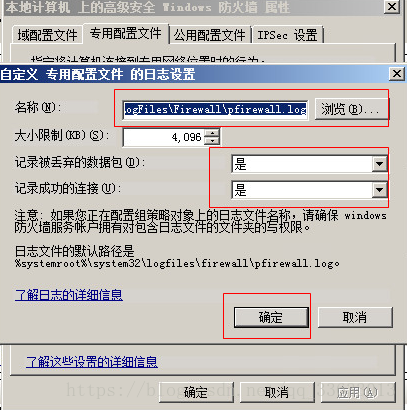

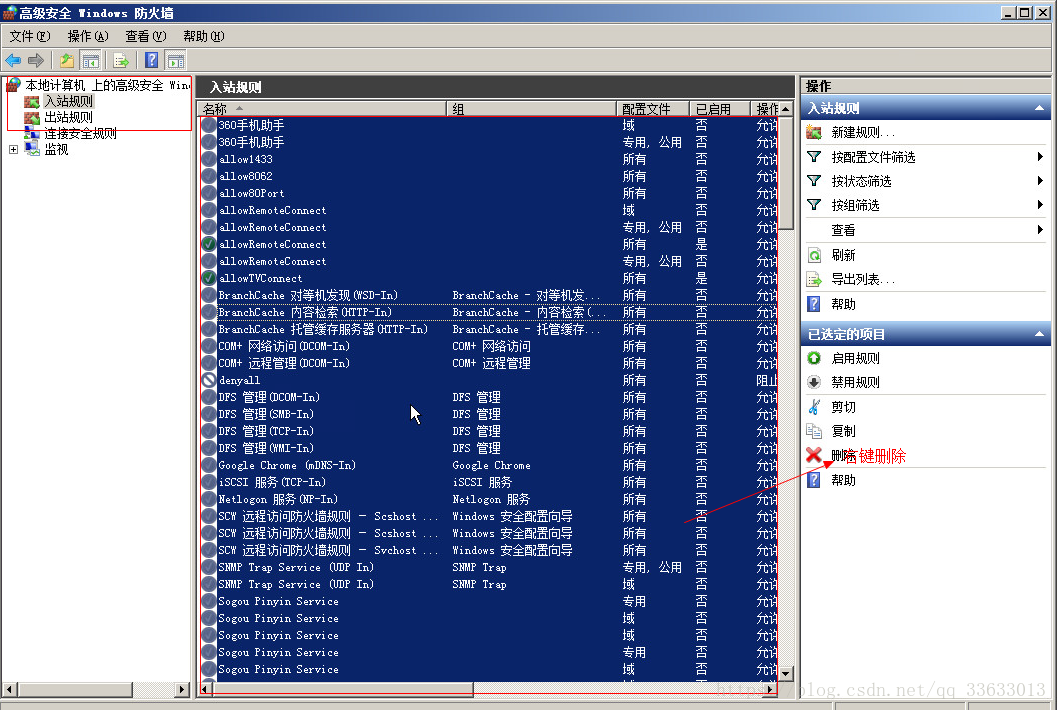

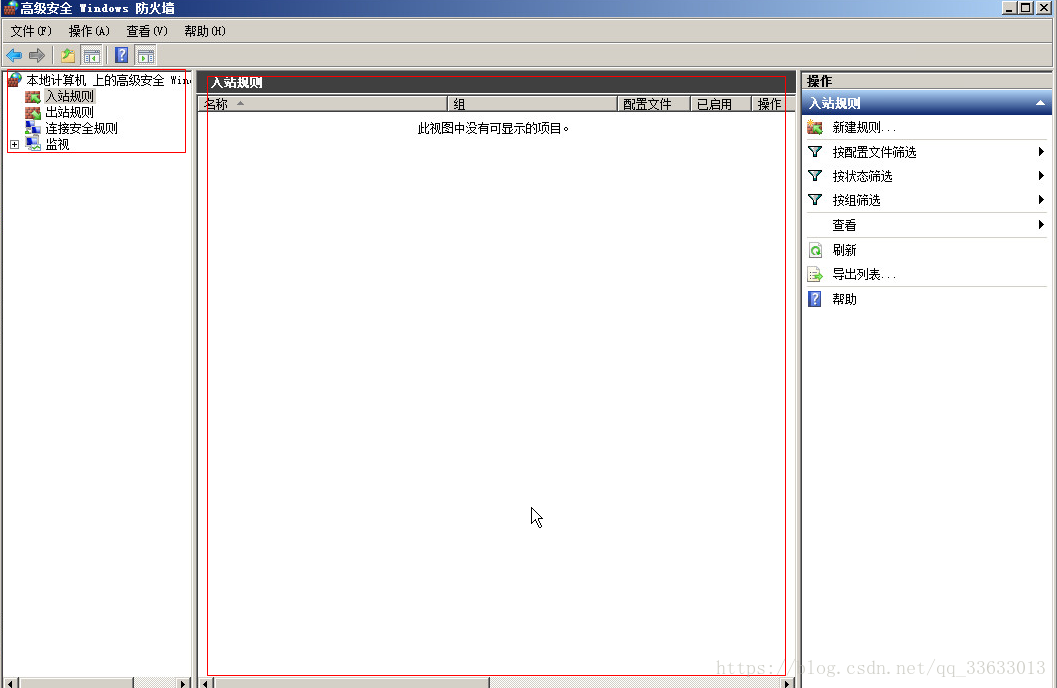

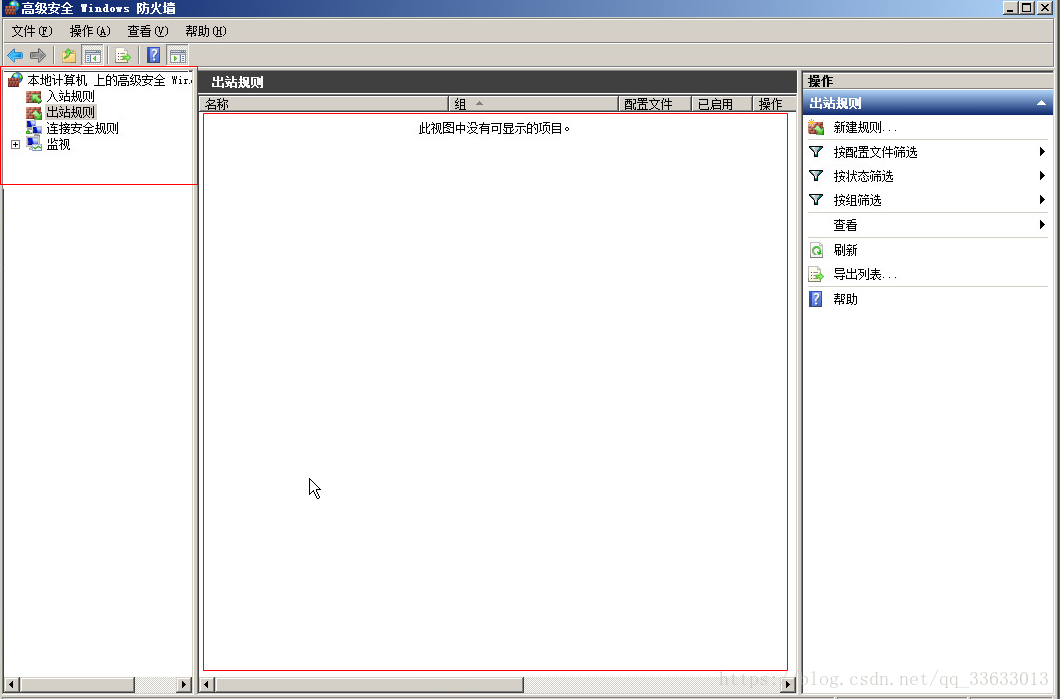

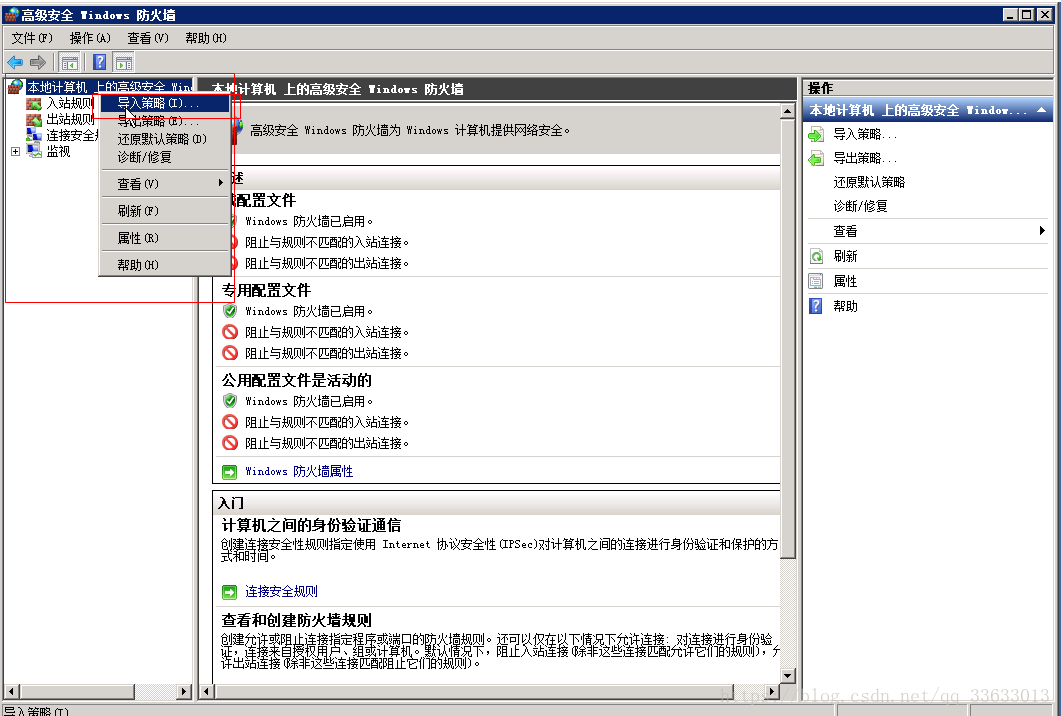

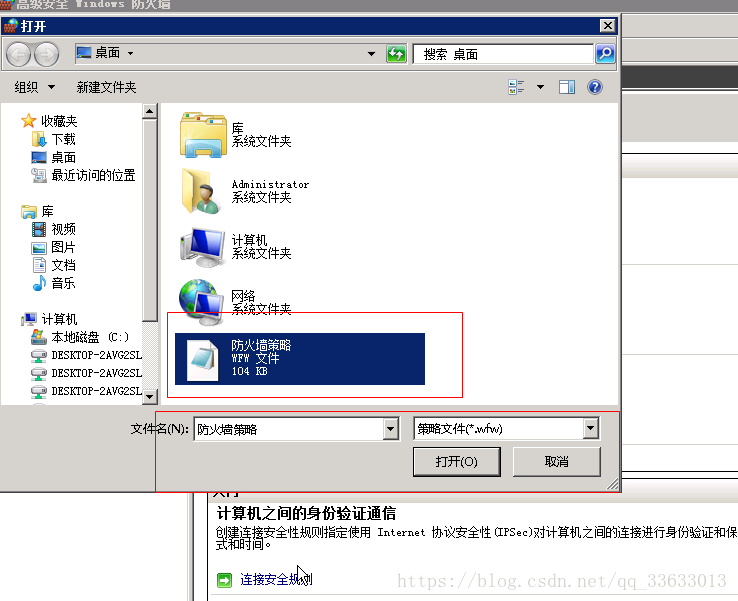

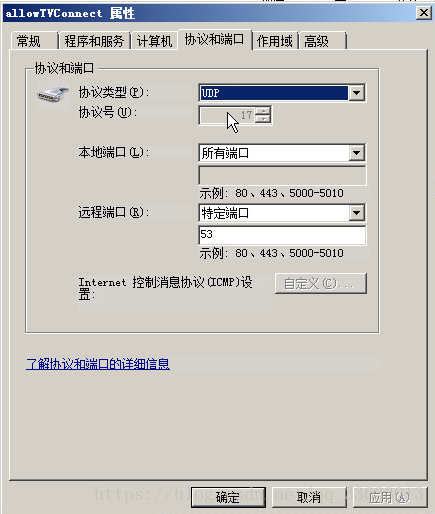

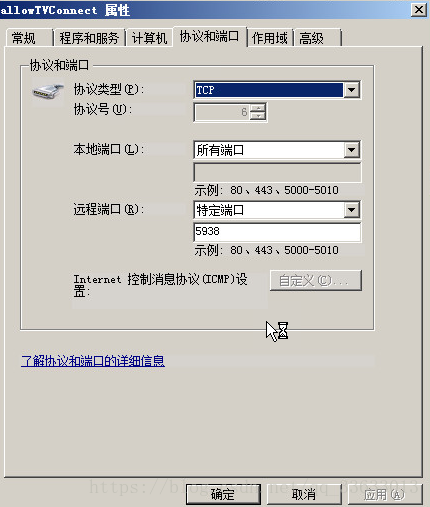

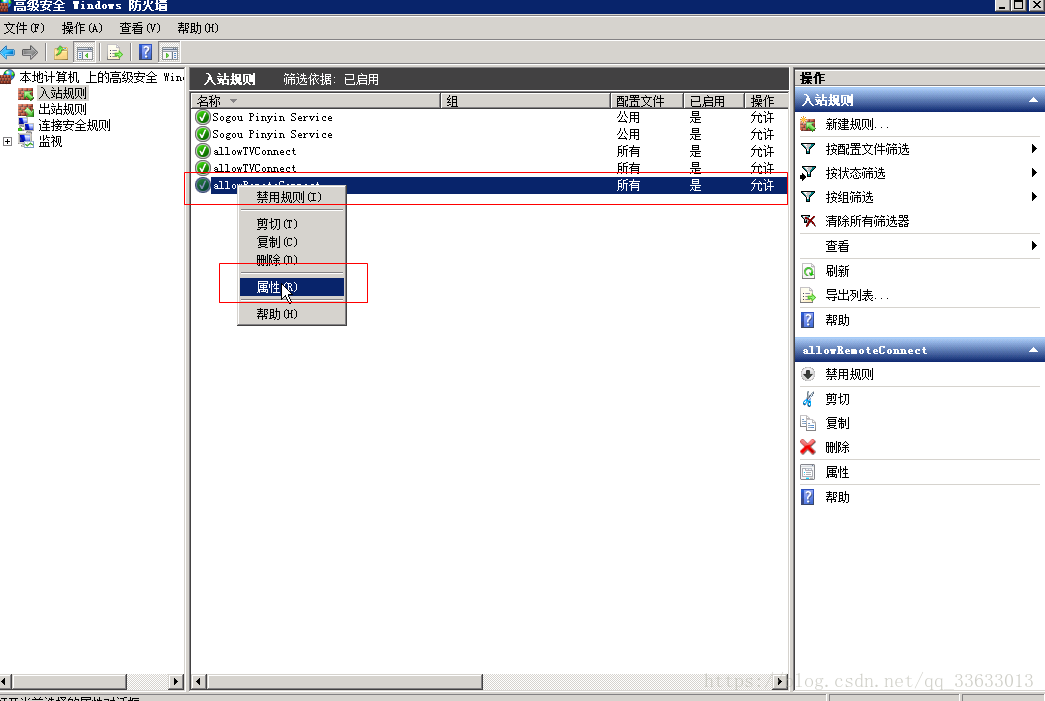

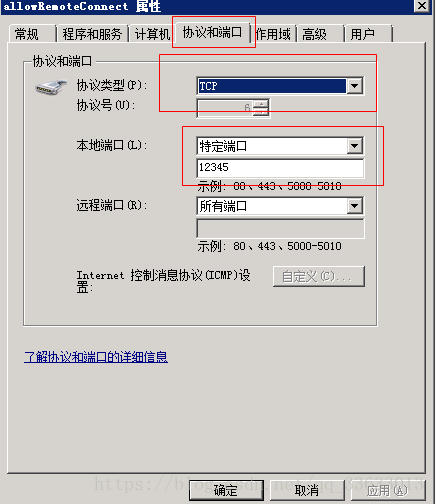

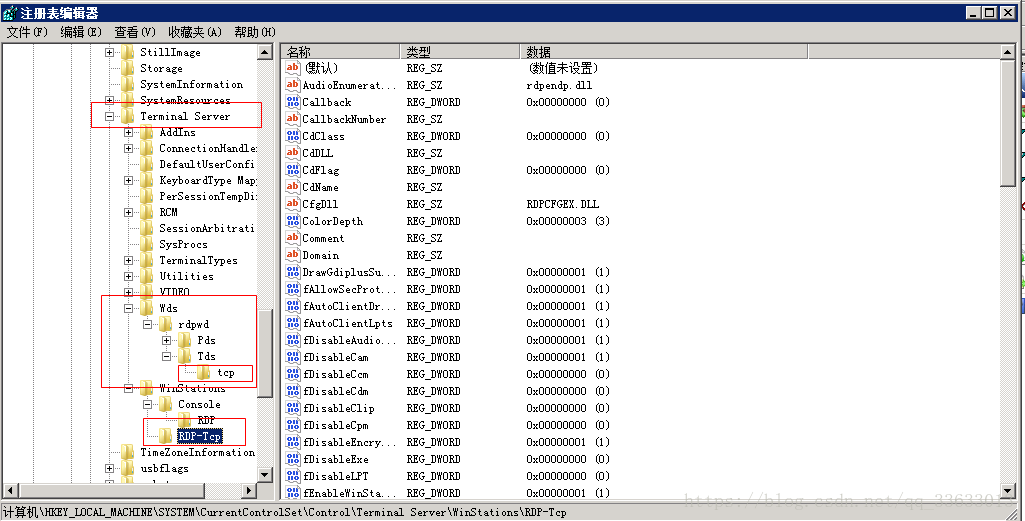

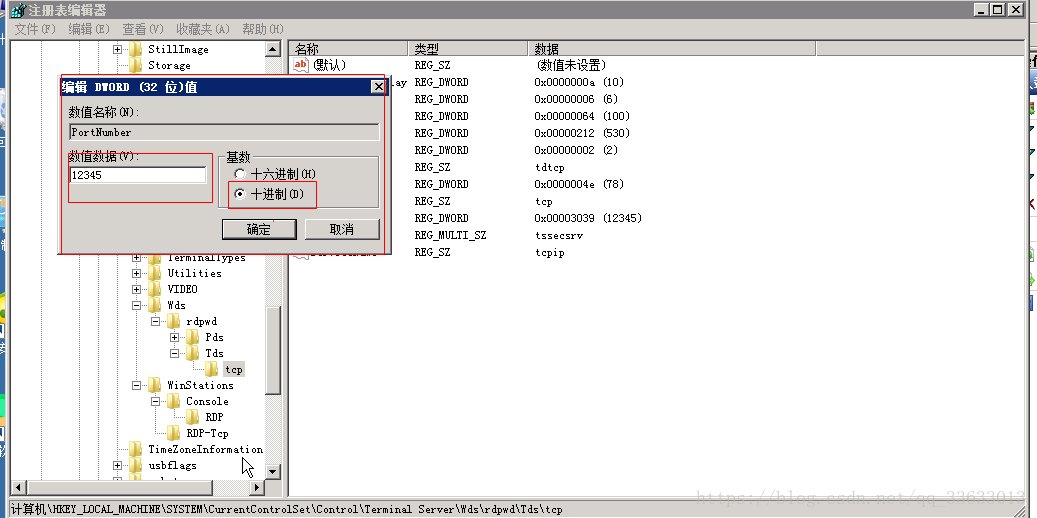

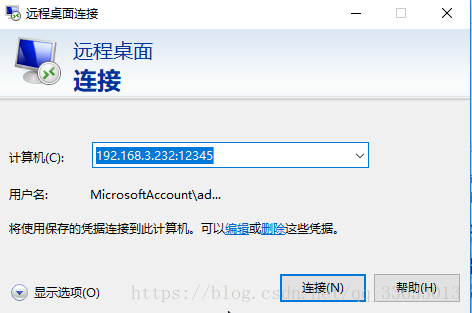

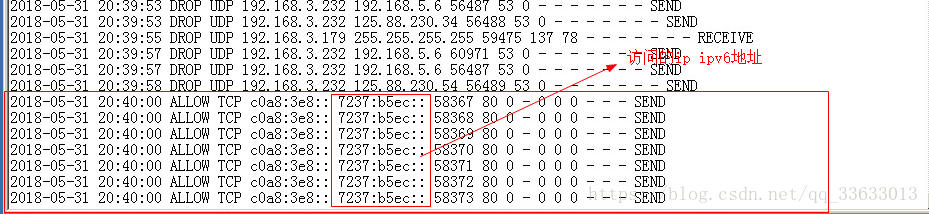

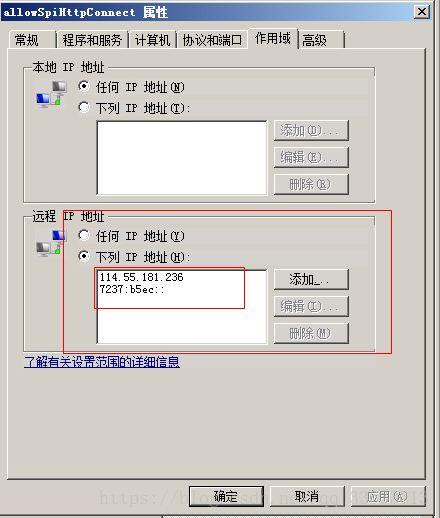

windows防火墙配置(以windows server2008为例) 2020-03-28 windows 暂无评论 3332 次阅读 1.背景:前置机时常出现病毒攻击,严重影响业务的正常进行。现采取防火墙限制访问的方式配合杀毒软件的方式进行处理,限制所有的外部访问,仅开启部分业务访问。 2.实现 本次防火墙配置,仅仅开启了咱们agent业务需求的四个端口,包括spi、zabbix监控以及openvpn服务端的连接和远程桌面、teamviewer连接的端口,在满足业务需求的前提下尽可能满足安全性,保障业务的正常进行。在提供的策略中默认包含以上应用以及端口,只需根据需求打开防火墙,导入策略即可,既方便又便于维护。 3.步骤 (1)控制面板中打开防火墙,开启防火墙。  注:一般未进行特殊配置,此处可能会出现断网,为正常现象。 (2)点击高级设置,进入高级安全windows防火墙。点击左上角“本地计算机上的高级安全windows防火墙”,右击属性进行配置。   (3)此处有域配置文件,专用配置文件和公用配置文件。建议将三个配置文件配成一致,如下图所示。将防火墙状态设置成启用,出入站连接均设置为阻止,原因为windows防火墙的出入站规则默认优先级为拒绝高于允许,若此处连接状态设置为允许,到出入站规则中进行拒绝配置会导致我们所有的允许配置不生效。点击如图中指定用于疑难解答的日志设置,将记录被丢弃的数据包和记录成功的链接设置为是,此选项作用在于生成我们的操作日志,帮助我们排查问题。   (4)清空入站规则。一般会有较多入站规则,此处我们点击入站规则,ctrl+A全选禁用或者删除。   (5)清空出站规则。步骤与清空入站规则相同。  (6)导入防火墙策略。点击“本地计算机上的高级安全window防火墙”,右键点击导入策略,选择我们相应提供的防火墙策略即可。   (7)配置teamview策略,提供策略中未存在该策略,如有需要则参考此处。teamview远程原理大致为客户端先通过网络连接服务端,从而让其他客户端连接时辨别其状态,因此只需要配置出站规则即可。teamviewer连接需要用到53(dns端口)和5938(连接端口),因此加上这两个端口即可。   (8)修改远程桌面端口号。(若使用默认端口号则忽略此步骤)部份医院因为安全原因修改了远程桌面默认端口号3389,远程桌面登录时需要输入ip:端口号进行登录。此处我们导入的策略中对于远程桌面的端口号设置为默认端口3389,有需要则点击“入站规则”中allowRemoteConnect远程桌面连接设置,点击属性中的协议和端口,此处只需要将默认3389改为医院需要的端口号即可,如12345。但此时使用`ip:12345`无法正常进行远程,因为我还应当修改系统注册表的远程端口号。 `#ctrl+R`,输入regedit进行windows注册表界面。 依次开“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\Wds\rdpwd\Tds\tcp”分支,其下的“PortNumber”键值所对应的就是端口号,将其修改即可。上面设置完成后,需要再依次展开“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp”分支,同样将其下的“PortNumber”键值进行更改。将两处的portnumber改为医院所需端口,例如,12345。ctrl+R,输入services.msc,进行服务界面,找到Remote Desktop Configuration,点击重启即可。      (9)一般有两种情况: 1.agent和中间库在一台机器,体检库在另一台。 2.agent在一台机器,中间库和体检库在一台机器。 我们这次的策略做的是中间库和体检库在一台机器,开放了远程中间库的1433数据库端口,要是agent和中间库在一台机器上,就把远程中间库的1433端口改成本地的,然后加一条中间库机器和体检库机器的连通防火墙规则就好。 4.问题总结 (1)防火墙出站规则配置禁止所有的外部访问并启用规则后,开启我们所需的ip端口访问,无法进行正常访问。 解决方法:原因为设置的拒绝访问的自定义规则高于允许的规则。将所有进站出站规则禁用,增加我们所需的自定义规则。将防火墙默认出入站设置都为阻止。 (2)https 使用ip无法正常访问。 解决方法:https存在域名校验因此使用ip无法正常访问。在hosts文件中绑定域名,使用域名访问。 (3)一旦防火墙开启,agent无法正常连接spi。 解决方法:配置文件端口tomcat端口不一致,导致服务无法启动。 (4)网页输入spi.mytijian.com以及线上ws服务端链接均能正常访问,但开启agent端后日志一直报错,perssion deny拒绝连接等字样。 在防火墙属性中配置日志可见,通过观察日志中相应80,443端口的访问发现访问的ip均为ipv6样式,而防火墙中配置的ip均为ipv4样式。将防火墙中相应出站规则中ip由ipv4样式改为ipv6即可。   转自https://blog.csdn.net/qq_33633013/java/article/details/81912721 标签: windows, 防火墙 本作品采用 知识共享署名-相同方式共享 4.0 国际许可协议 进行许可。