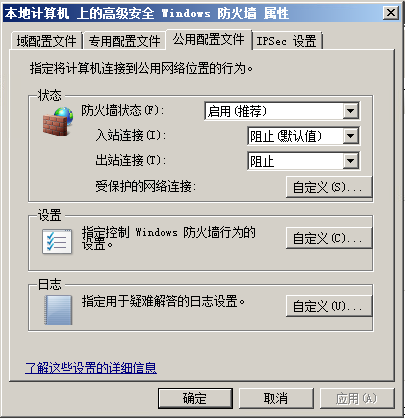

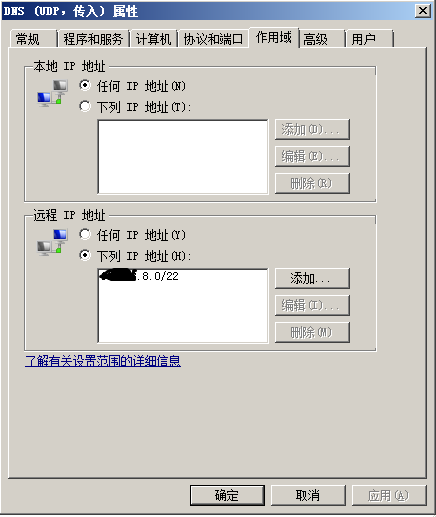

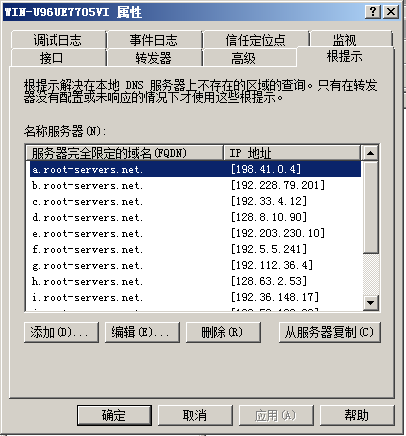

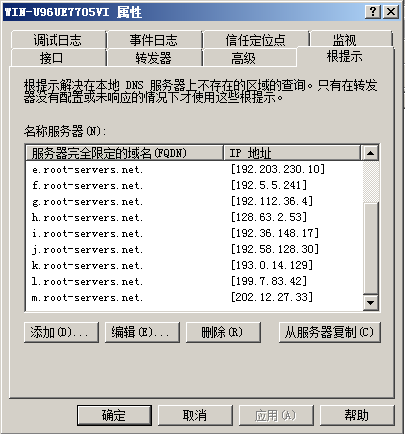

使用windows自带防火墙限制DNS对外服务的范围 2019-11-28 windows 暂无评论 5841 次阅读 前几天部署DNS,还是没有解决禁止外部IP使用内部服务器的问题,今天终于设置好,要点记录如下。 1、经过测试,好像win自带的防火墙只能有两种模式 ①全部阻断,允许部分 ②全部允许,阻断部分 不能写两条规则,分别允许和阻断,因为有一个默认的允许或阻断行为。 要特别注意一下win的自带默认规则。图中出站规则默认为“允许”,最终设置也是为允许。如果禁止,则DNS服务器无法访问互联网,需要去特别允许。  2、因对外提供服务,外部用户进来时,先用入站规则进行过滤。在入站规则中选择“DNS(UDP,传入)”,添加远程允许的IP地址,其实就是我们内部的IP地址段。本例由于内部的计算机最终是经过核心交换机-DMZ防火墙-DMZ路由器(在路由器上为DNS服务器做NAT转换成公网IP)-返回DMZ防火墙-DMZ交换机-DNS服务器,去访问内部DNS服务器的。内部计算机配置的为DNS公网IP。所以只需把出口的IP地址段允许就可以了。 如果内网计算机配置的是内网的DNS服务器IP,那么就也要把内网段加上。  3、由于我们的DNS服务器为权威服务器,与根DNS连接,需要允许根域名服务器访问,可以把如下IP全部添加允许,这样edu域名就可以访问。   4、如果没有成功,可以打开第一张图里面的日志设置,记录一下防火墙允许或阻止的情况,进行进一步分析。 标签: windows, 防火墙 本作品采用 知识共享署名-相同方式共享 4.0 国际许可协议 进行许可。